「Polaris Radar 触ってみました.」の続きです.

疑似 Ransomeware を実行する前には色々準備が必要です.とりあえず,Radar の平時の状態を知るため VM を On Demand Snapshot してみます.

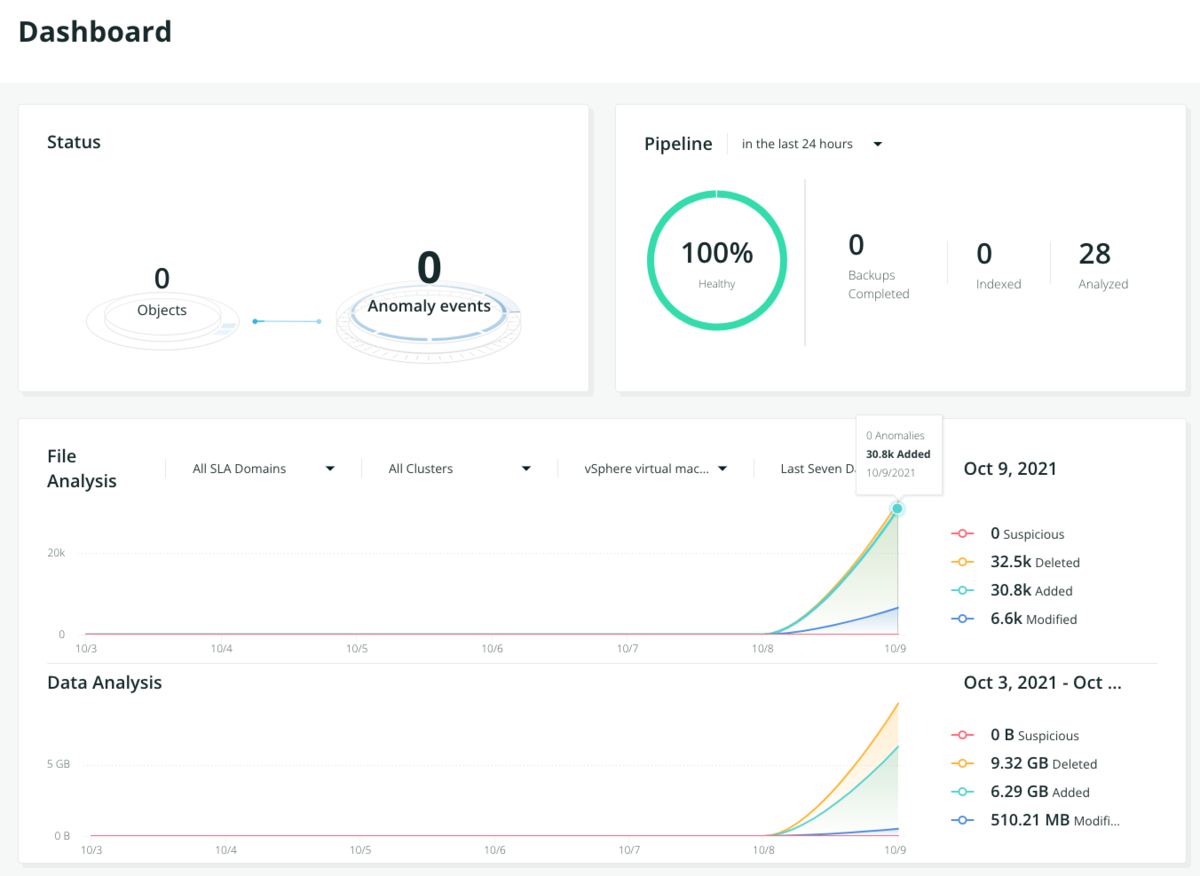

Radar の Dashboard には Rubrik Cluster で採取した Snapshot の増分が即座に反映されているのがわかります.

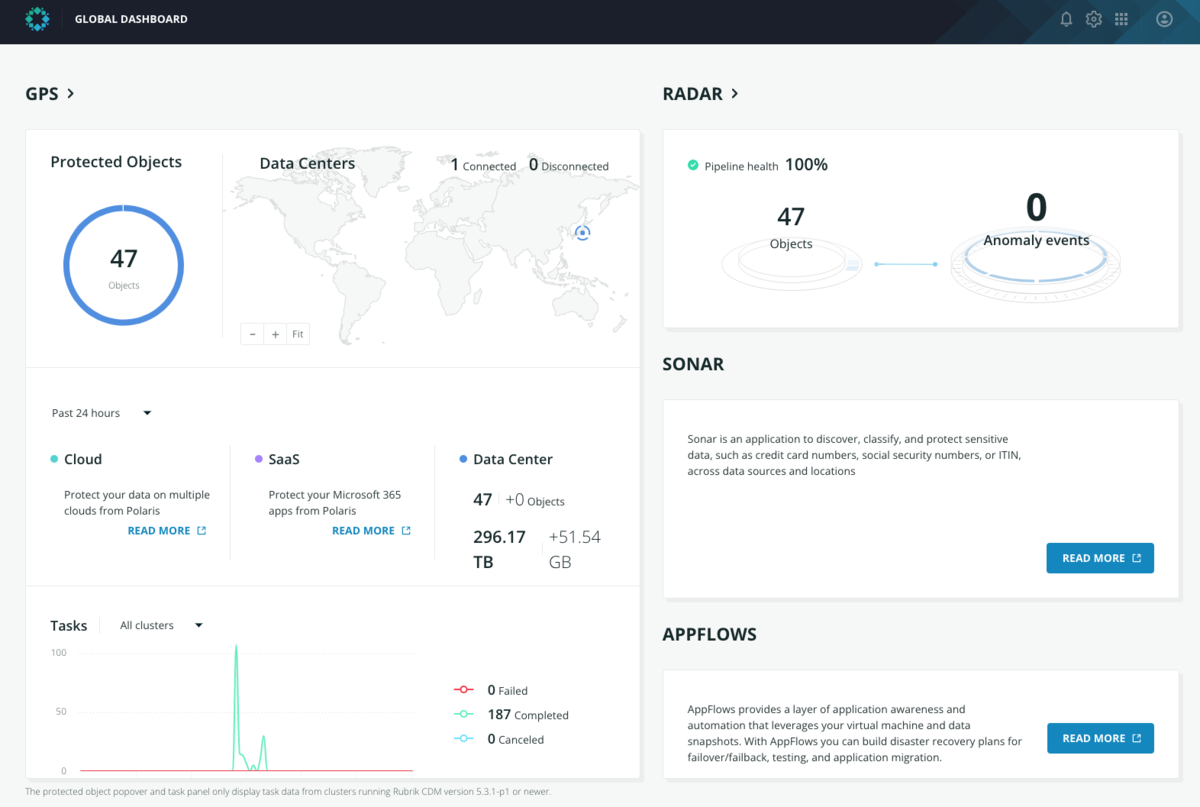

夜間に VM の Image Backup が実行されるので,日を改めて Global Dashboard を確認すると,実際に保護されている VM 数が Protected Objects として確認できます.Radar の Anomaly events は 0 のままです.

では,ここから色々と仕掛けていきましょう.

1. Anomaly Detection テストの準備(Rubrik Cluster 側)

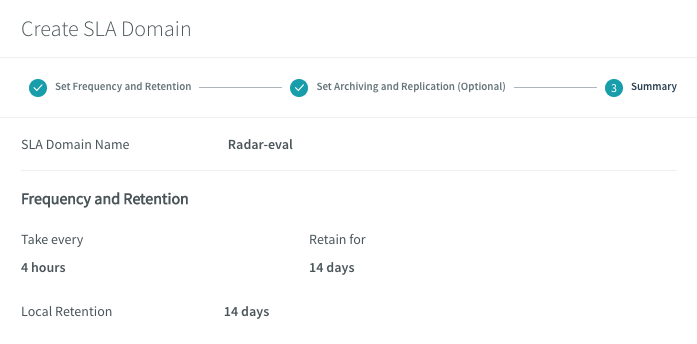

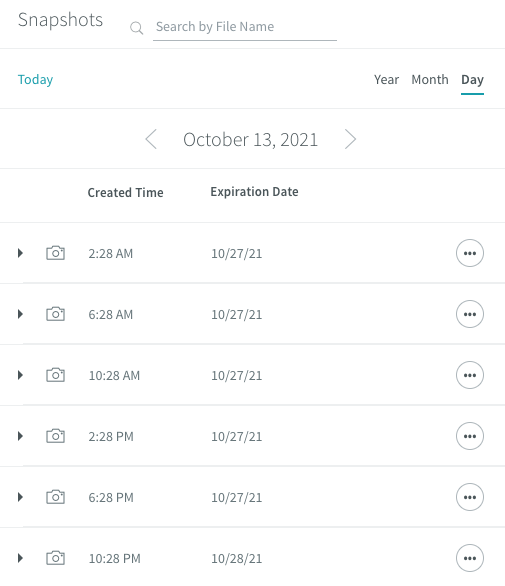

異常イベントを検知させるためには,Radar 検証用に用意した VM を 4 時間毎に Snapshot をとる SLA ドメインに割り当てる必要があるそうなので,サクっと以下のような検証用 SLA を作成します.

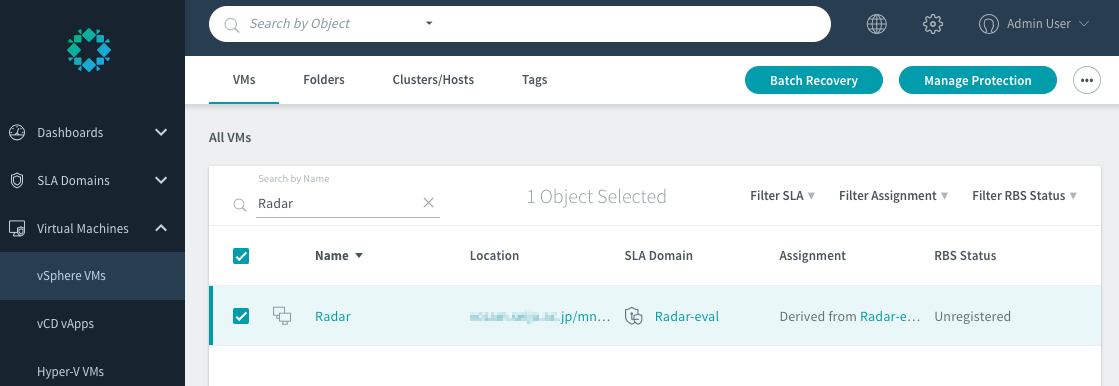

作成した SLA を検証用 VM に割り当てます.

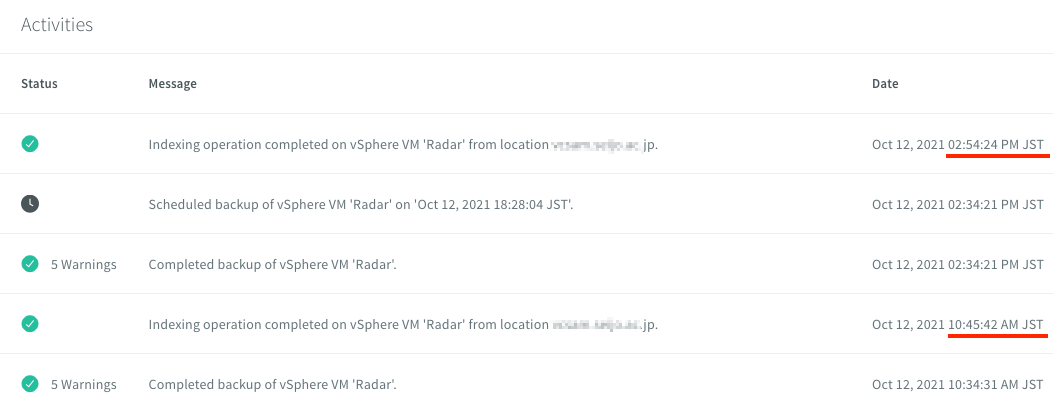

これでおよそ 4 時間毎に Snapshot が取得されていきます.Activities で確認できますね.

ここから 2 日間にわたって,この VM 内のデータに軽微な変更を加えて,実際にユーザーが利用している体を装います.最低でも Cluster 内に 6 snapshots が正しく Indexing される必要があるとのこと.辛抱強く待ちましょうw.

2. Anomaly Detection テストの準備(VM 側)

時間に余裕があるので,この合間に疑似 Ransomeware を稼働させる VM 側の準備をしておきます.

この Ransomeware を模した挙動をする Script は今回 Radar PoC のために,Rubrik さんから提供してもらいました!

・Ransim script の RanSimScripts-v5.zip は展開して C:¥Scripts 配下へ

・Sample Data の dataset.zip は展開して C:¥FIle Shares 配下へ

それぞれ保存しておきます.

では,PowerShell の実行環境を整えましょう.

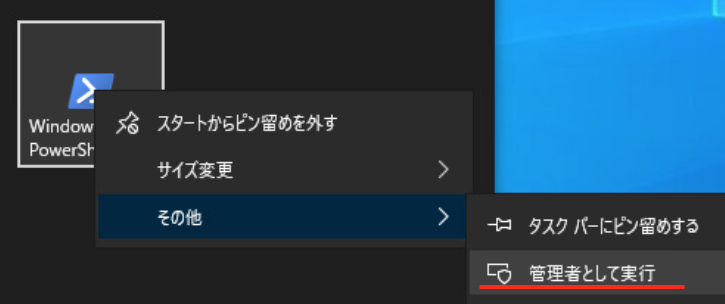

アイコンを右クリックして PowerShell を「管理者として実行」します.

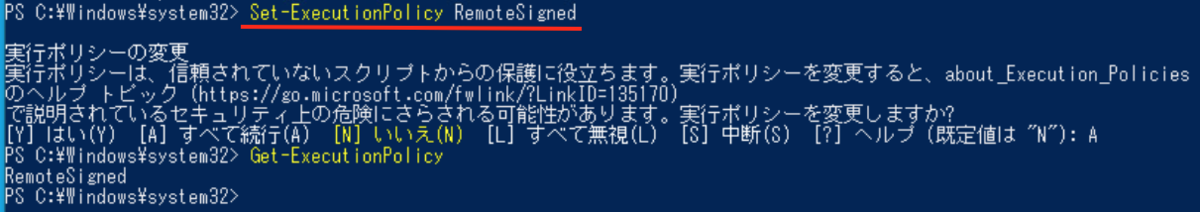

Execution Policy で "RemoteSigned" を設定します.

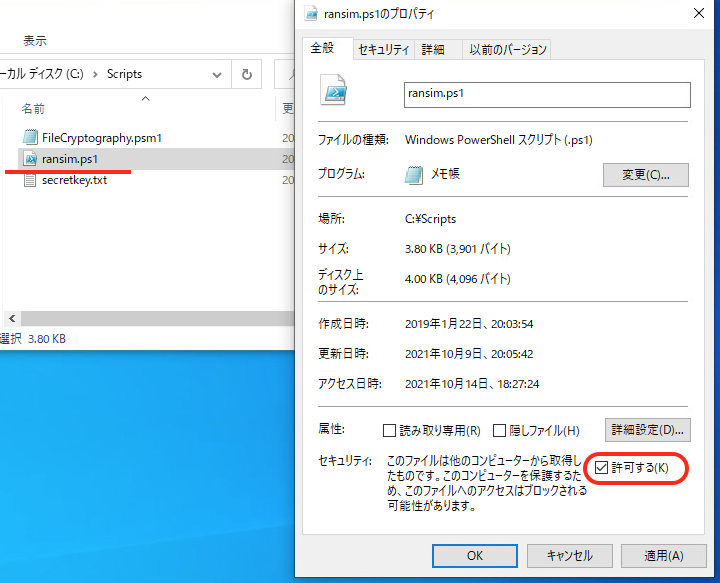

続いて,C:¥Scripts¥ransim.ps1 を右クリック -> プロパティの一番下,セキュリティで "許可する" をチェックしてアクセス ブロックを解除します.

再度,PowerShell コンソールに戻って,FileCryptography.psm1 モジュールを load 出来るようにしておきます.

![]()

Script 実行前に,ransim.ps1 の Global 変数を確認しておいてください.主に以下 3 つに注意です.

・$FileTargetPath

攻撃対象ファイルへの Path です.

デフォルトでは C:¥File Shares になっています.

・$EncExtension

暗号化ファイルに付与される拡張子です.

デフォルトでは .encrypted です.

・$EncExtension

攻撃対象のファイルタイプです.

カンマを使って複数設定できます.

3. RanSim.ps1 の実行!

のんびり準備している間に,Rubrik Cluster で順調に Snapshot が Index 化されたようなので,いよいよ RanSim を実行してみたいと思います.

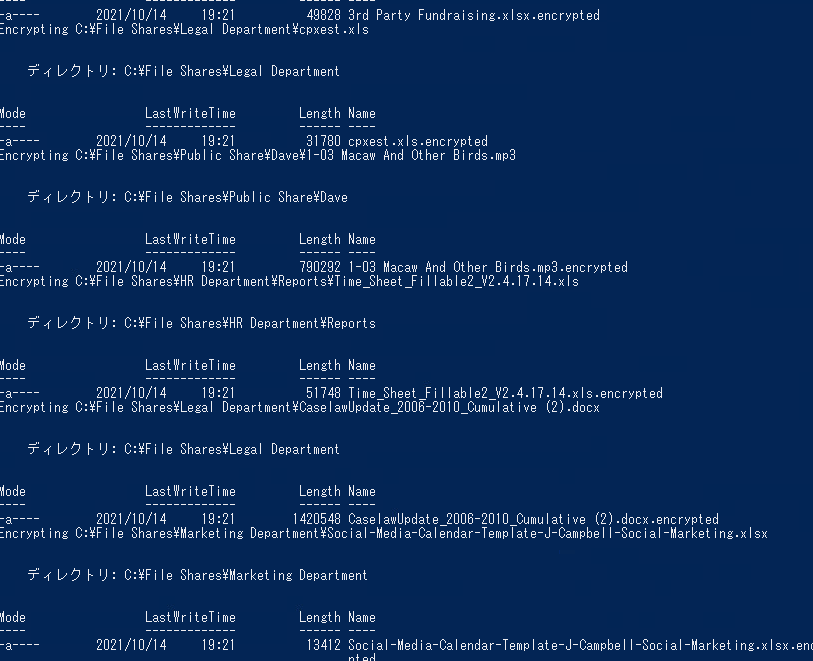

実行は Script に "-mode encrypt" を付けて Enter !

C:¥Scripts¥ransim.ps1 -mode encrypt

見る見るうちにサンプルデータが暗号化されていきますw.

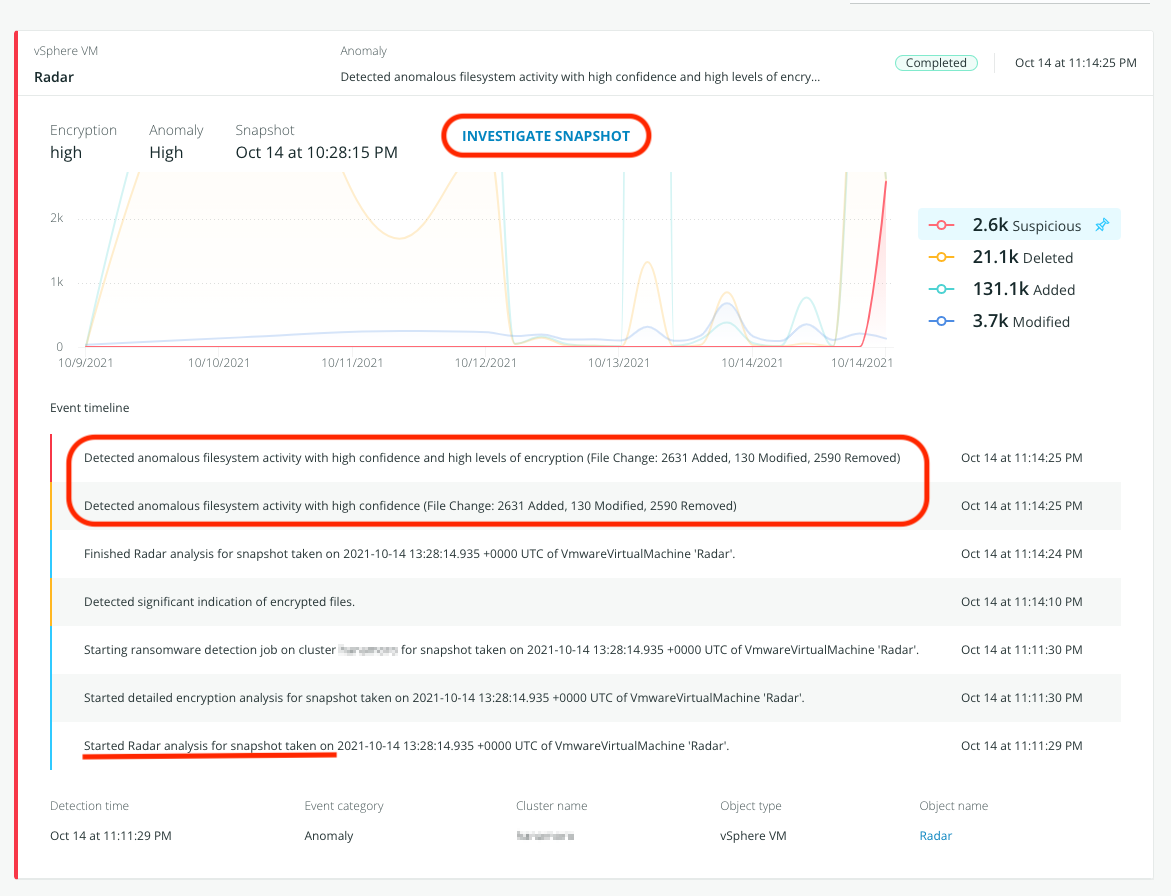

Radar は Script 実行後に取得した Snapshot を分析するので,少し待ってから確認すると,しっかり異常を検知したことがわかります.

Event timeline から詳細が確認できるので見ていきましょう,

Encryption analysis と Ransomware detection job が Snapshot に対して順次実施され,ファイルの追加が 2631 件, 変更が 130 件あり,2590 ファイルが削除されたことから,高確度で異常と判断されています.

それでは,画面中央上の "INVESTIGATE SNAPSHOT" をクリックしてランサム対応してみましょう.

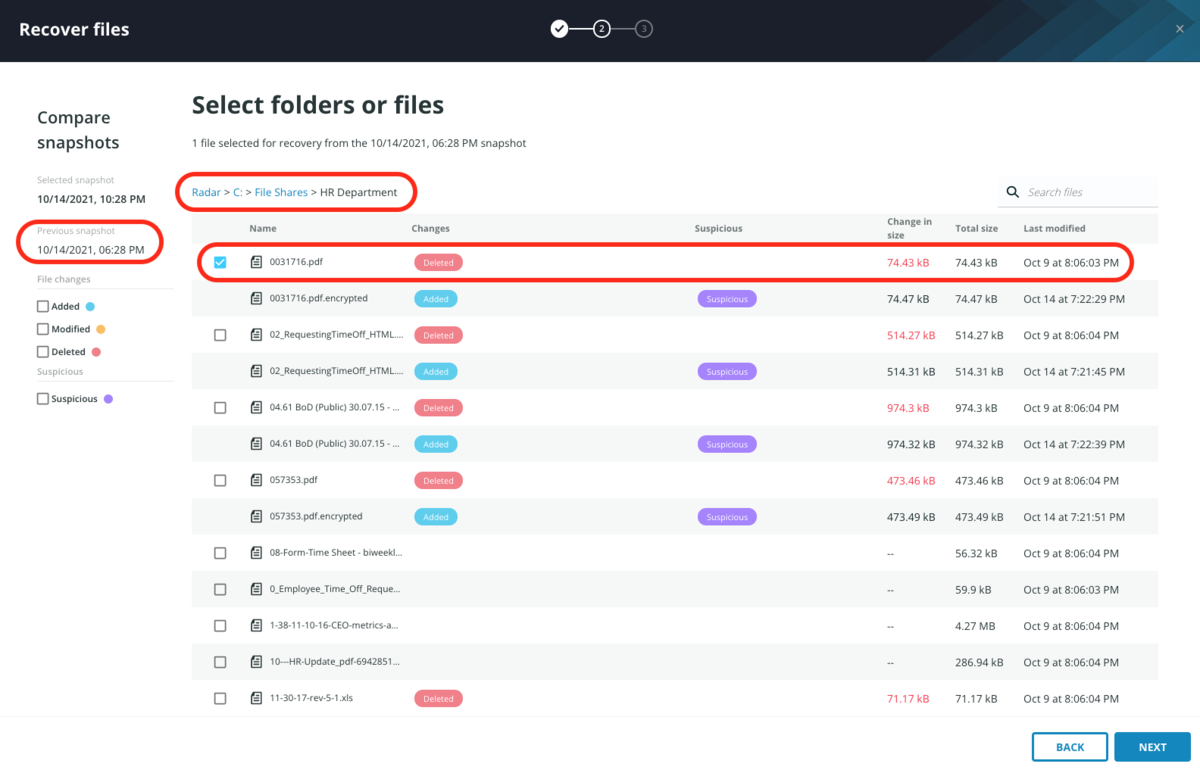

4. リカバリー

Recover files 画面では,異常が検知された 1 つ前の Snapshot がいつ取得されたのか確認できます.C ドライブを選択するとエラーになるようなので,サンプルデータ用フォルダの C:¥File Shares¥HR Department 配下で .encrypted に拡張子を変えられた PDF ファイルをリカバリーしてみます.

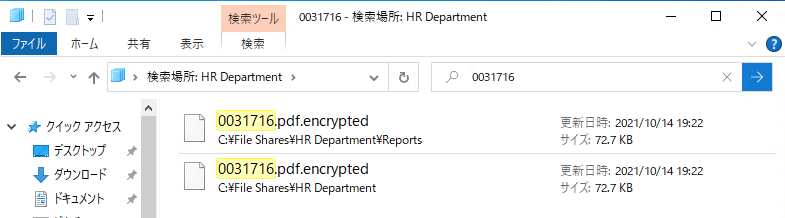

念の為,リカバリー前に VM 側で 0031716.pdf が暗号化されて元のファイルが参照できないことを確認しておきます.

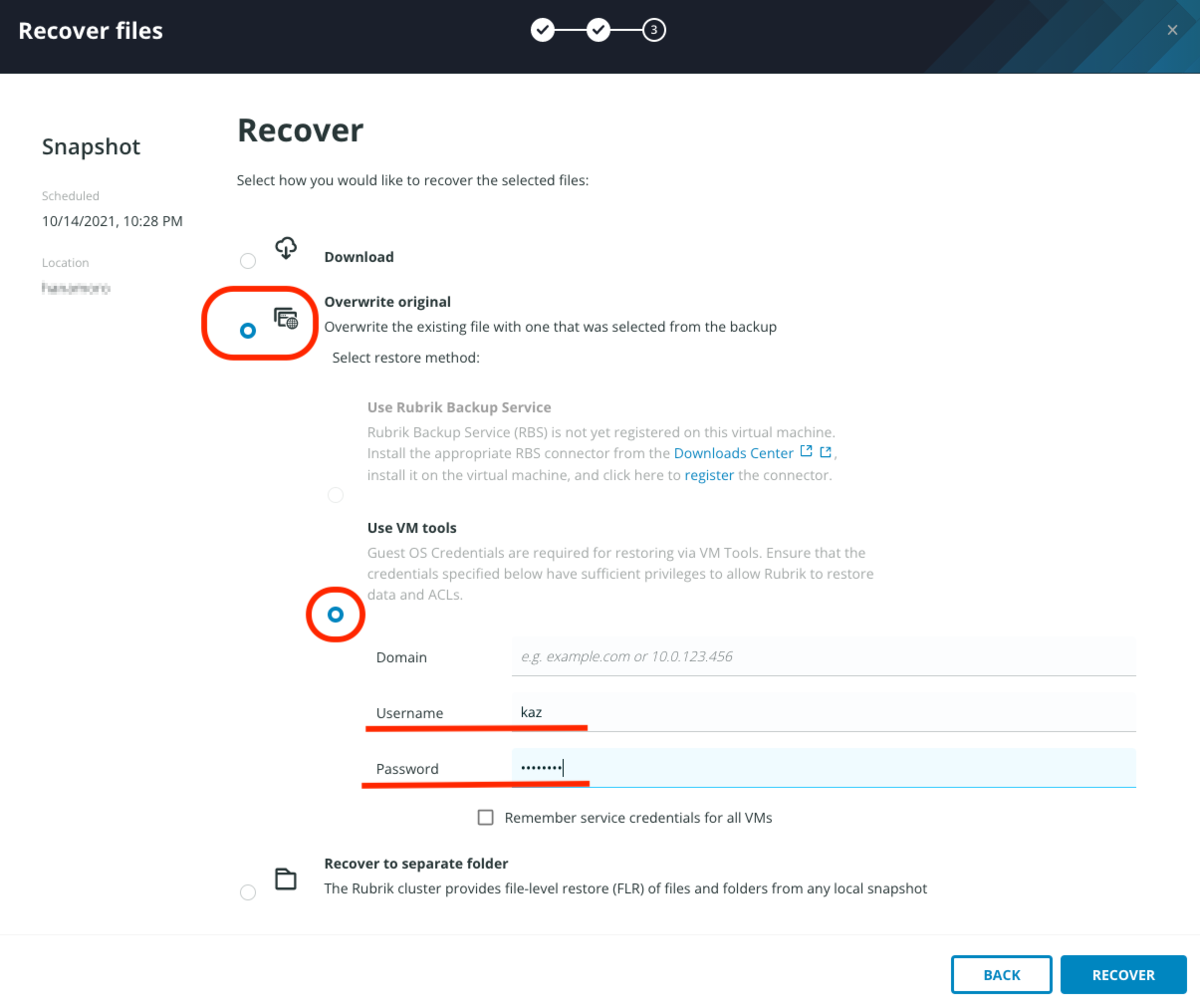

リカバリー方法は以下 3 種類から選択できます.

・Download

・Overwrite original

・Recover to separate folder

今回は Original VM に上書きで戻してみたいと思います.

"use VM tools" をチェックして,必要な Credentials を設定し, RECOVER をクリックします.

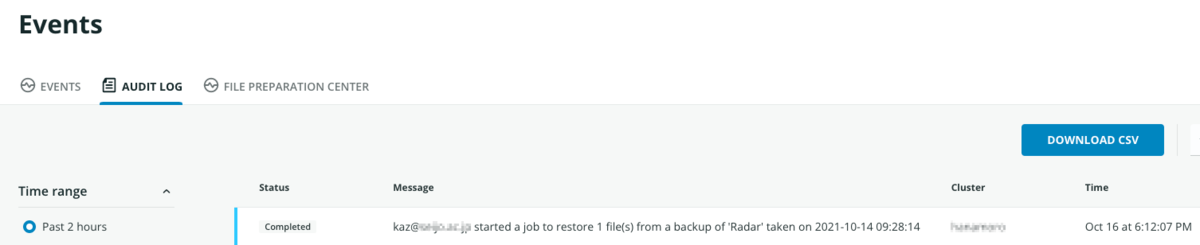

リカバリージョブの詳細は Events の AUDIT LOGで確認できます.Status は Completed になっています.

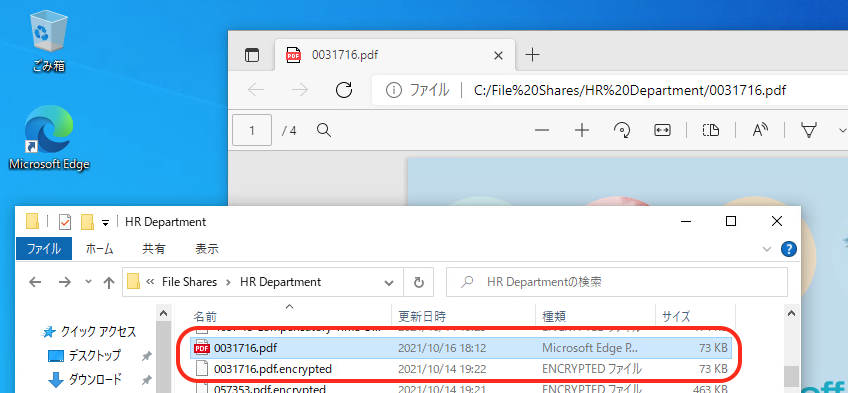

VM 側で確認してみると,見事に PDF ファイルはリカバリーされていて,問題なく参照できました.

Backup が簡単に採れる・戻せることが当たり前になった昨今,自動的に Anomaly 検知してくれて,さらに手軽にファイル レベルでリカバリできる Radar は,多忙な IT Practitioner にとって嬉しいツールですね!